内容大纲:

I. TokenIM私钥数据库介绍

II. 如何保护TokenIM私钥数据库安全

III. 如何进行TokenIM私钥数据库备份

IV. 如何恢复TokenIM私钥数据库

V. 私钥泄露的风险和应对措施

VI. 数据库加密技术

VII. 违法监管与加密技术

VIII. TokenIM私钥数据库安全相关问题解答

I. TokenIM私钥数据库介绍

TokenIM是一款专为金融行业打造的社交聊天工具,为交易员提供私密的聊天和文件传输服务。因此,保障数据的安全性和隐私性是用户和企业需关注的重点。TokenIM私钥数据库是在TokenIM客户端上存储的私钥,以加密和解密聊天和文件内容。私钥数据库一旦遭到非法获取或泄露,就会导致用户的非常敏感的交易信息和机密文件面临泄露的风险。

II. 如何保护TokenIM私钥数据库安全

1. TokenIM客户端的登录密码必须强制设定,并及时修改。

2. TokenIM私钥数据库应该定期备份到安全的存储设备中。

3. 所有访问私钥的操作都应该记录在操作日志中,以便日后追查。同时限制访问私钥的人数,设置不同权限的异地备份即可提供额外保障,防止人为的外泄。

4. 使用最新的无漏洞的数据库管理软件,并及时进行安全补丁,定期运行漏洞扫描工具,及时识别漏洞并及时更新。

5. 不仅要加密私钥数据库,而且该加密必须是强加密,使用高强度的算法加密,如SHA-2,SSL/TLS等,确保只有授权用户才能访问数据库。

III. 如何进行TokenIM私钥数据库备份

1. 确定数据备份的频率和日期,通常建议每天或每周进行备份。

2. 选择合适的备份方法,如物理备份和逻辑备份,物理备份可以将整个数据库复制到其他存储设备上,而逻辑备份则是将数据库逻辑上转换成纯文本格式进行备份。

3. 设置容灾备份目录和设备,将备份数据存储在不同地理位置的存储设备上,以防风险发生后备份被毁。

4. 确定备份计划,确保备份顺序和备份任务执行的顺序正确。

IV. 如何恢复TokenIM私钥数据库

恢复TokenIM私钥数据库需要遵循以下步骤:

1. 停止TokenIM使用数据库,导出所有数据。

2. 新建一个数据库,按照原有数据库设置,注意数据库字符集和排序规则的一致性。

3. 导入所有历史数据到新数据库中。

4. 启动TokenIM并检查所有数据是否成功导入。

5. 删除旧数据库,备份新数据库。

V. 私钥泄露的风险和应对措施

私钥泄露可能导致以下事情:

1. 攻击者可以使用登陆密码获取TokenIM私钥数据库中的私钥,以便加密和解密聊天内容。

2. 攻击者可以伪造TokenIM客户端,以便模拟特定用户的身份参与到聊天环境中。

3. 私钥掌握者可以解密聊天内容,了解企业之内的商业机密。

因此,为了防止私钥泄露,需要采取如下应对措施:

1. 控制登陆密码的强度,防止被暴力破解。

2. 如前所述定期备份TokenIM私钥数据库,保存在不同的安全设备上,及时更换默认的私钥密码。

3. 制定合理的、详细地数据管理审计流程,限定数据库的访问权限,防止数据泄漏。

VI. 数据库加密技术

1. 数据库内容加密技术:将TokenIM私钥数据库中的私钥进行加密存储

2. 数据库连接加密技术:使用TLS/SSL协议来保护TokenIM客户端与服务器之间的通讯安全

3. 数据传输加密技术:使用加密协议,如AES、SSH、SFTP,确保TokenIM私钥数据库中的本地备份数据的安全性。

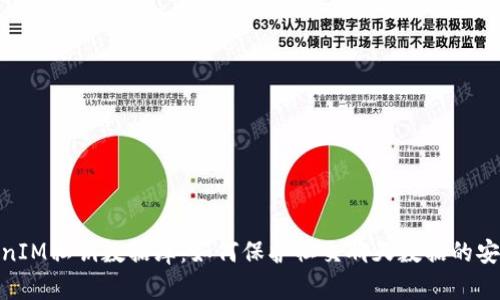

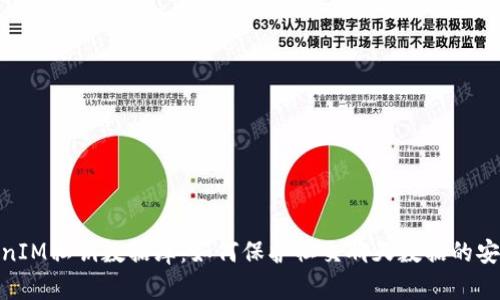

VII. 违法监管与加密技术

在一些国家中,政府可能对金融机构实行强制性法律要求,禁止或强制金融机构不得使用加密技术,这是因为政府机构必须监管所有的通信内容以确保金融业不进行有害行为。因此,加密技术在与违法监管之间如何平衡是一个问题。在这种情况下,金融机构应该密切关注关键的法律和已发布政策的变化,理解有关加密技术的要求并制定策略。

VIII. TokenIM私钥数据库安全相关问题解答

1. TokenIM私钥数据库中的私钥是否能够被任何人访问?

- 不是。TokenIM私钥数据库中的私钥只能被许可的管理员访问,而访问操作会被记录在日志中。

2. TokenIM私钥数据库的备份机制是什么?

- 客户端可设置为自动备份或手动备份。备份数据会存储到您指定的单个数据文件中。您可以定期地备份TokenIM私钥数据库到安全的存储设备中。

3. 如何掌控单位TokenIM私钥数据库的访问?

- 使用不同的角色访问,设置不同的访问权限。

4. 是否需要使用高强度加密算法?

- 一定要使用高强度加密算法来加密TokenIM私钥数据库,例如SHA-2、SSL/TLS。

5. TokenIM私钥服务器是否需要物理隔离?

- 取决于您的具体操作方针和运维方式,不要使服务器容易受到物理攻击,否则可能得不偿失。

6. 违法监管怎么办?

- 监控有关的法律和政策,并制定响应策略。理解准确的法规和要求,为实施加密技术规则制定策略考虑权衡。